ÜBERBLICK

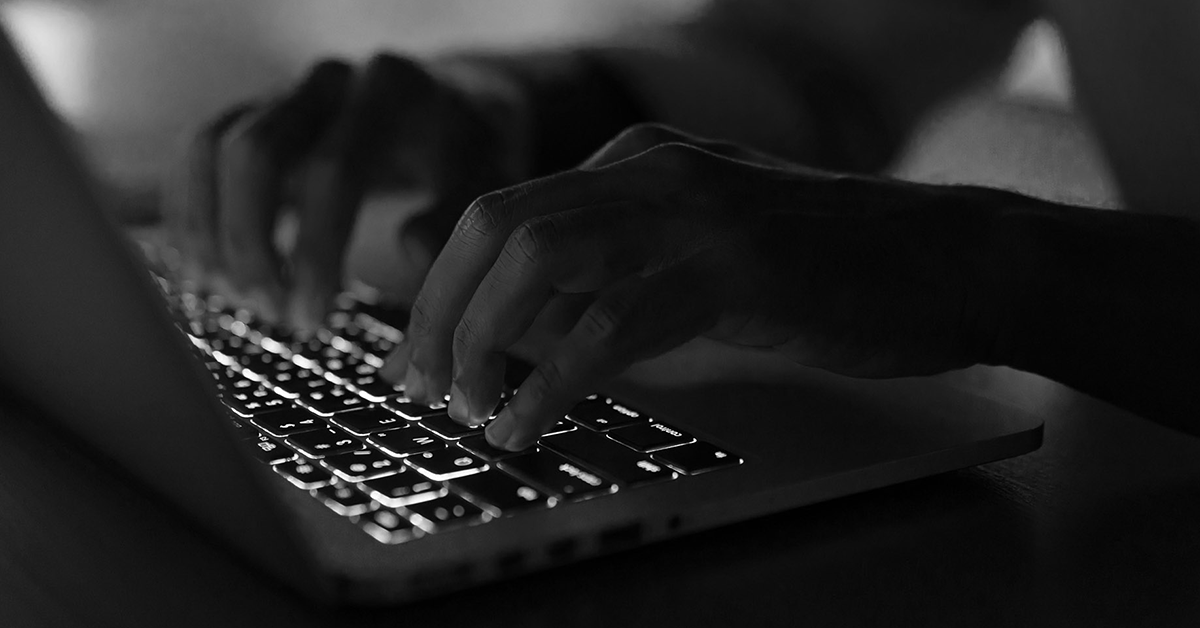

Dieser Ansatz zielt darauf ab, ohne Vorwissen und auf unauffällige Weise zu arbeiten, um von den Sicherheitssystemen nicht bemerkt zu werden. Dabei soll gezeigt werden, welche Folgen ein erfolgreicher, gezielter Cyberangriff von einem erfahrenen Team haben kann. Es bietet Abhilfemaßnahmen für Schwachstellen und allgemeine Sicherheitsprobleme, die während der Angriffssimulation festgestellt/ausgenutzt wurden.

WARUM RED TEAMING

Die Übung ist darauf ausgelegt, die Wirksamkeit der Menschen, Prozesse und Technologien zu messen, die an den Abwehrmaßnahmen des Unternehmens gegen Cyberangriffe beteiligt sind. Im Gegensatz zu herkömmlichen Penetrationstests werden beim Red Teaming Taktiken, Techniken und Verfahren (TTPs) verwendet, um zu messen, wie gut die Sicherheitsabläufe eines Unternehmens mit einer Cyber-Bedrohung umgehen.

VORGEHEN

Maßgeschneiderte Angriffsszenarien im Rahmen der Red-Teaming-Übung werden die Fähigkeit eines externen Akteurs bewerten, bestimmte Meilensteine zu erreichen, während versucht wird, unentdeckt zu bleiben. Beispielhafte Szenarien und Meilensteine:

- Kontrolle über einen beliebigen Arbeitsplatz in der Infrastruktur des Kunden erlangen und unentdeckt bleiben (Persistenz)

- Nachweis der Fähigkeit, den Ruf des Kunden zu schädigen, indem man auf personenbezogene Daten zugreift (Datenexfiltration)

- Zugang zu den Schlüsselsystemen des Kunden erhalten, die Kerngeschäftsprozesse unterstützen (z.B. Active Directory, Exchange-Server)

- Erlangung der Kontrolle über ein Konto mit privilegiertem Zugriff (Lateral Movement/Zugriffsrechte erweitern)

IHRE SICHERHEITSLAGE BEWERTEN

Die Ziele der Red Teaming-Übung sind die Bewertung (a) der Fähigkeiten des Kunden zur Erkennung von und Reaktion auf Vorfälle und (b) der Wirksamkeit der Schutzmechanismen der Infrastruktur gegen reale Cyberangriffe. Das Umgehen der vorhandenen Sicherheitsmechanismen – einschließlich EDR-Lösungen – und verdeckte Operationen in Bezug auf die SOC-Überwachung werden als äußerst wichtig erachtet.

WERTVOLLE EINBLICKE GEWINNEN

Die Red Teaming-Übung liefert wichtige Erkenntnisse über die Verteidigungsteams, um die Organisation besser auf Cyberbedrohungen vorzubereiten. Dabei werden auch versteckte Schwachstellen aufgezeigt, derer sich die Organisation nicht bewusst ist.

ERGEBNISSE ERLANGEN

Die Red Teaming-Übung wird innerhalb eines festgelegten Zeitfensters von einem Team ausgewiesener Experten durchgeführt, die taktisches Vorgehen und fortgeschrittene Ausnutzungsmethoden verwenden. Für jeden Einsatz wird eine eigene, umfangreiche C2-Infrastruktur (Command & Control) verwendet, die die neuesten Umgehungstechniken in kundenspezifische Implementierungen einbezieht.

OBRELA LABS DIENSTLEISTUNGEN

WEITERE RESSOURCEN